Safari 8.0.6, Safari 7.1.6 en Safari 6.2.6 uitgebracht voor Mac-gebruikers

Apple heeft een reeks beveiligingsupdates vrijgegeven voor de Safari-webbrowser, versie 8.0.6 voor OS X Yosemite, Safari 7.16 voor OS X Mavericks en Safari 6.2.6 voor OS X Mountain Lion.

Apple heeft een reeks beveiligingsupdates vrijgegeven voor de Safari-webbrowser, versie 8.0.6 voor OS X Yosemite, Safari 7.16 voor OS X Mavericks en Safari 6.2.6 voor OS X Mountain Lion.

Release-opmerkingen bij de kleine update vermelden dat het "verbeteringen aan de beveiliging bevat", waardoor het wordt aanbevolen voor alle Mac Safari-gebruikers om te downloaden

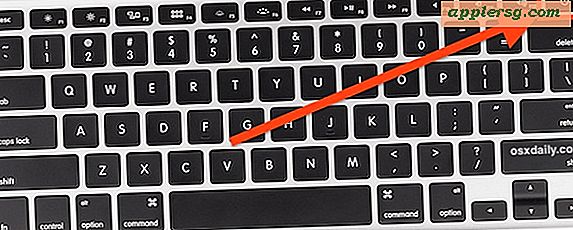

Mac-gebruikers kunnen de update nu beschikbaar via de Mac App Store vinden door naar het Apple-menu te gaan en het gedeelte App Store Updates te bezoeken. De update is vrij klein en vereist geen herstart, maar gebruikers moeten Safari afsluiten om de update te installeren.

Volledige beveiligingsinstructies met specifieke informatie over wat is behandeld in de Safari-update, met dank aan Apple Support, worden hieronder herhaald:

Safari 8.0.6, Safari 7.1.6 en Safari 6.2.6

• WebKit Beschikbaar voor: OS X Mountain Lion v10.8.5, OS X Mavericks v10.9.5 en OS X Yosemite v10.10.3 Impact: een bezoek aan een kwaadwillig vervaardigde website kan leiden tot het onverwacht beëindigen van het programma of het uitvoeren van willekeurige code Beschrijving: Meerdere geheugenbeschadiging problemen bestonden in WebKit. Deze problemen werden verholpen door een betere verwerking van het geheugen. CVE-ID CVE-2015-1152: Apple CVE-2015-1153: Apple CVE-2015-1154: Apple

• WebKit-geschiedenis Beschikbaar voor: OS X Mountain Lion v10.8.5, OS X Mavericks v10.9.5 en OS X Yosemite v10.10.3 Impact: een bezoek aan een kwaadwillig vervaardigde website kan gebruikersinformatie over het bestandssysteem in gevaar brengen Beschrijving: er was een probleem met overheidsbeheer in Safari die ongeautoriseerde bronnen toegang heeft gegeven tot inhoud op het bestandssysteem. Dit probleem is verholpen door verbeterd overheidsbeheer. CVE-ID CVE-2015-1155: Joe Vennix van Rapid7 Inc. werkt samen met HP's Zero Day Initiative

• WebKit-pagina laden Beschikbaar voor: OS X Mountain Lion v10.8.5, OS X Mavericks v10.9.5 en OS X Yosemite v10.10.3 Impact: een bezoek aan een kwaadwillende website door op een koppeling te klikken kan leiden tot spoofing van de gebruikersinterface Beschrijving: er is een probleem opgetreden in de afhandeling van het rel-kenmerk in ankerelementen. Doelobjecten kunnen ongeautoriseerde toegang krijgen om objecten te koppelen. Dit probleem is verholpen door de naleving van het koppelingstype te verbeteren. CVE-ID CVE-2015-1156: Zachary Durber van Moodle

![Printer kapot? Probeer dit in plaats [Humor]](http://applersg.com/img/fun/667/printer-broken-try-this-instead.jpg)